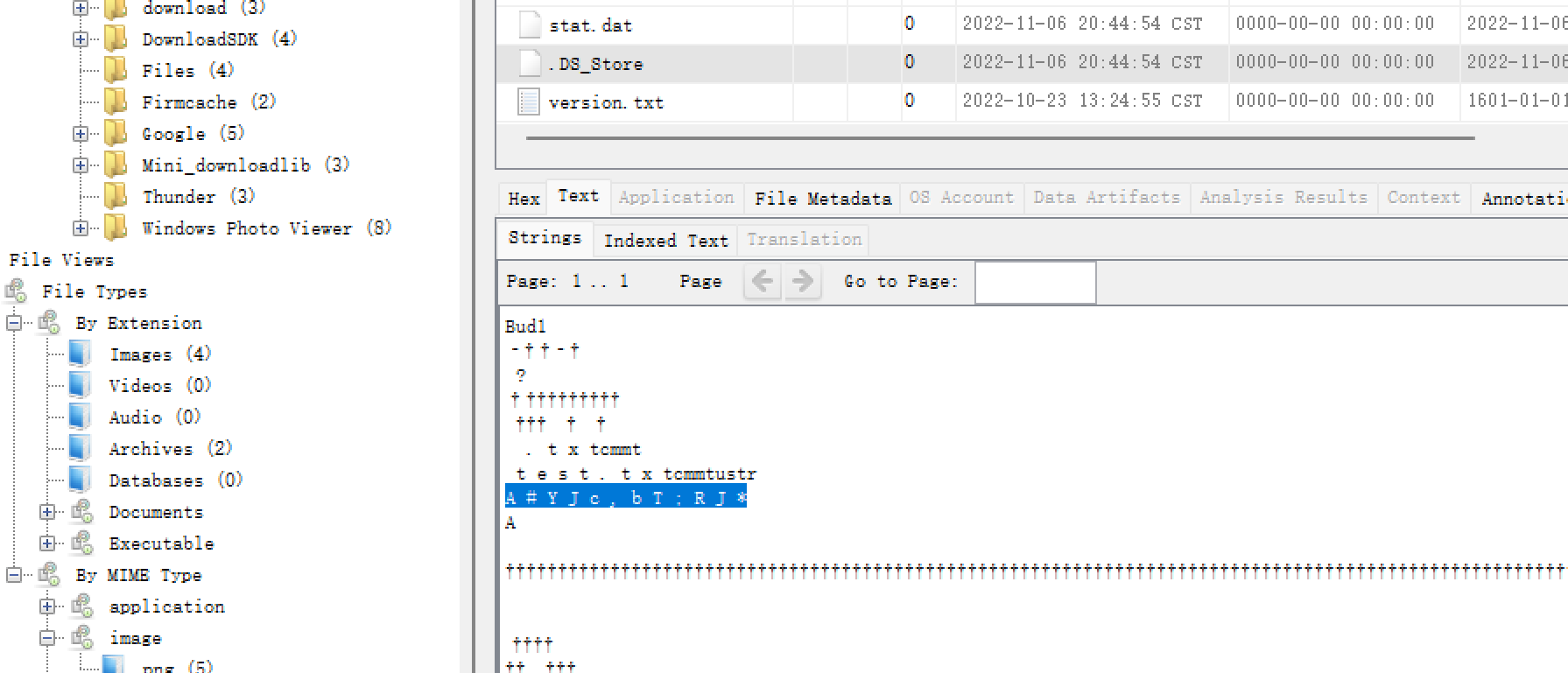

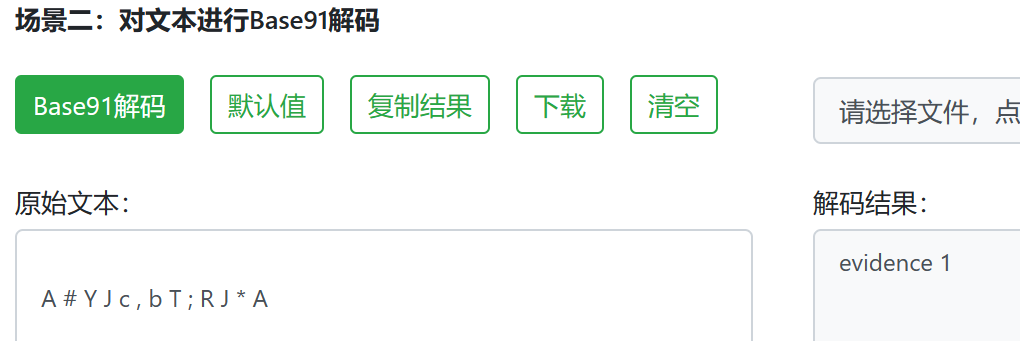

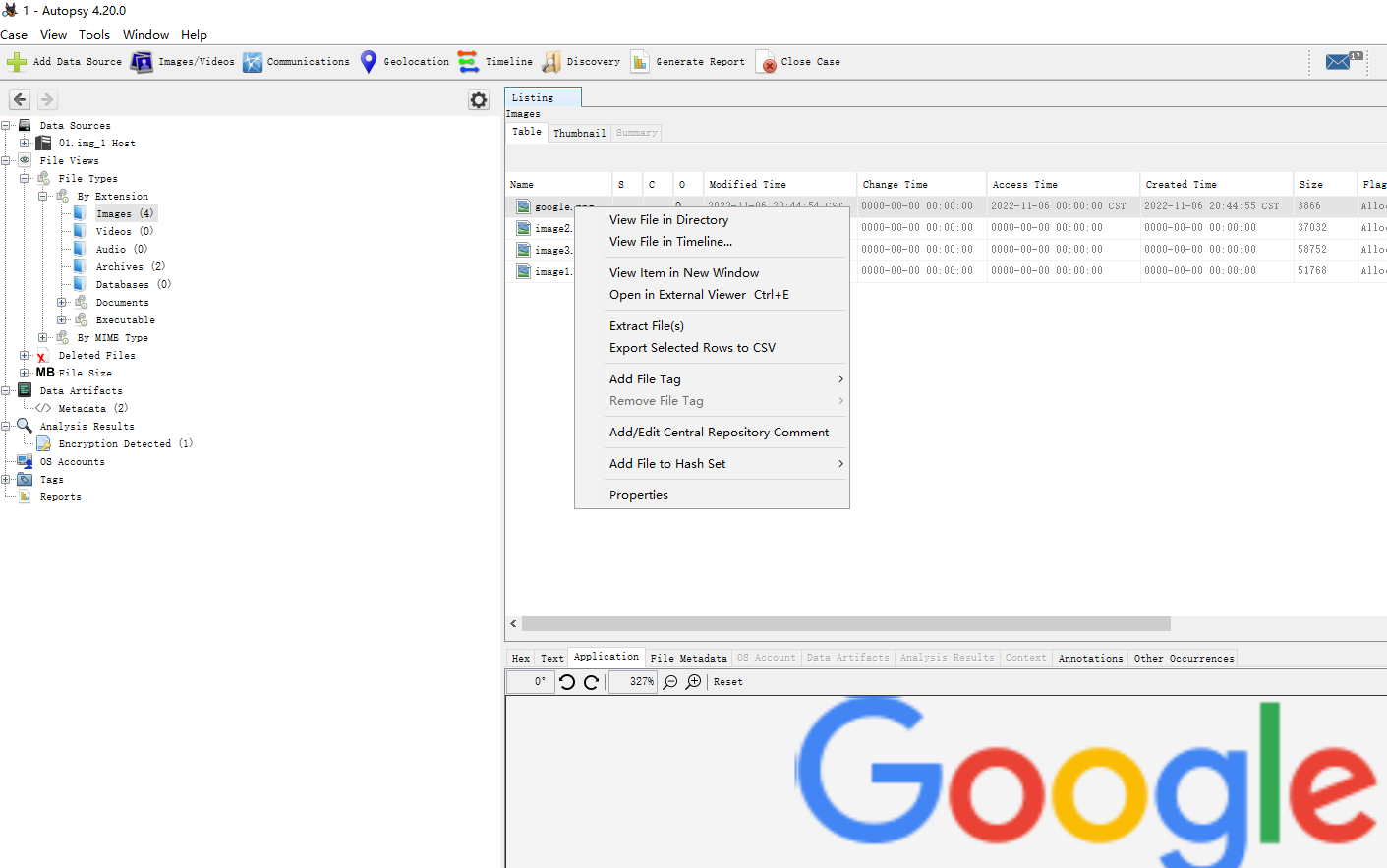

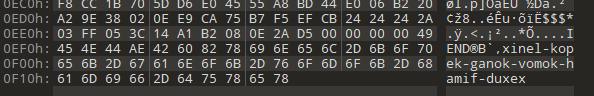

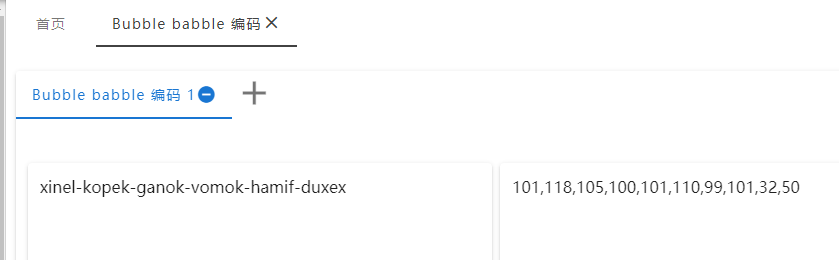

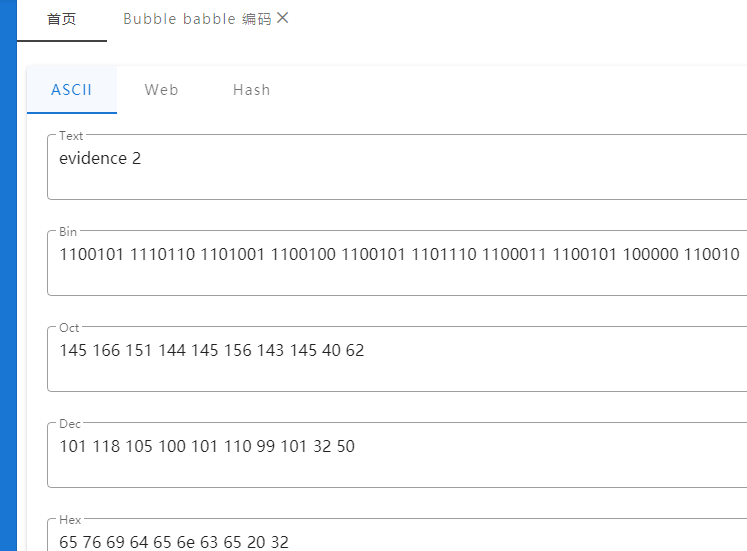

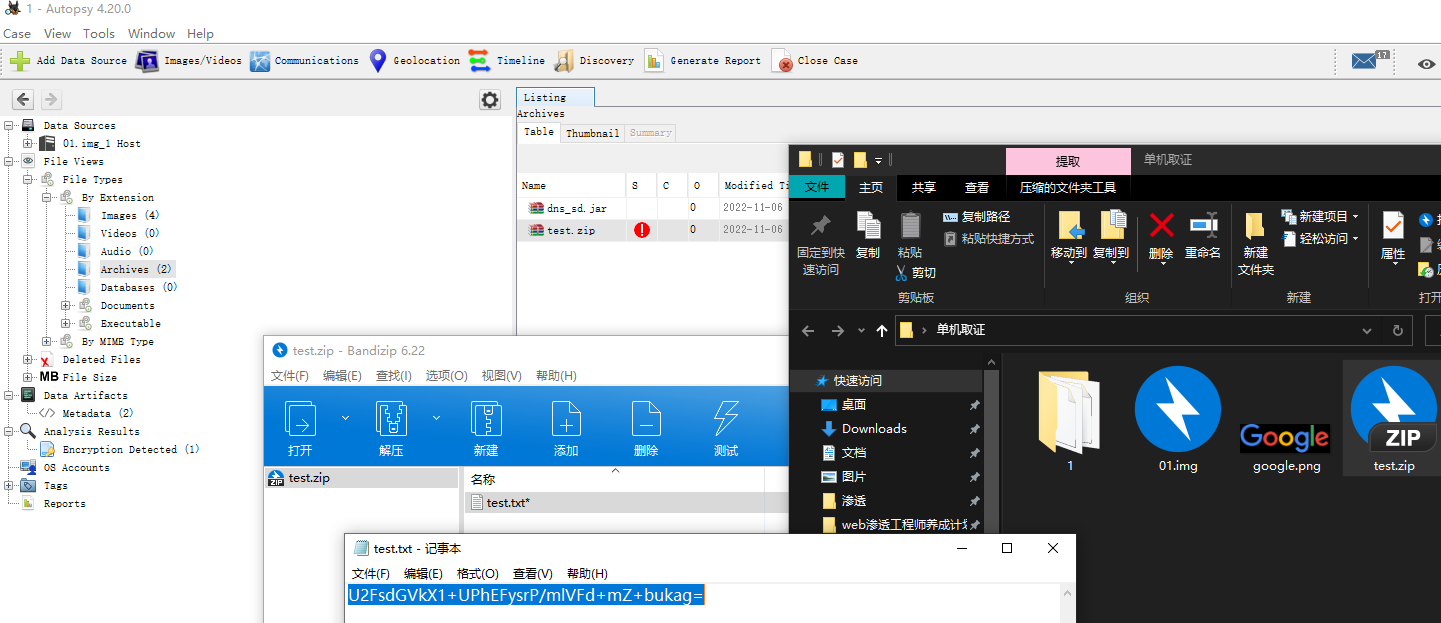

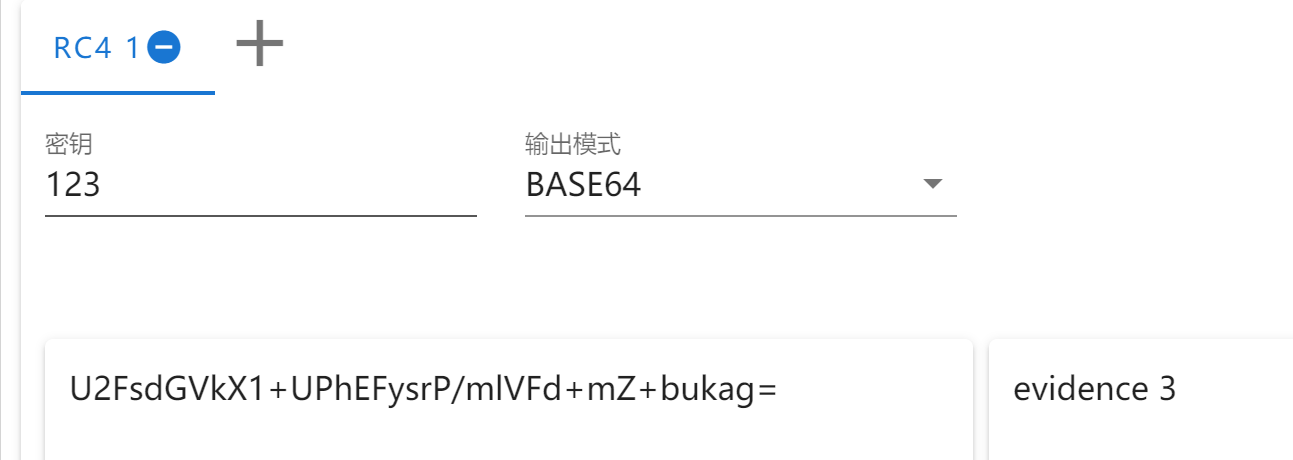

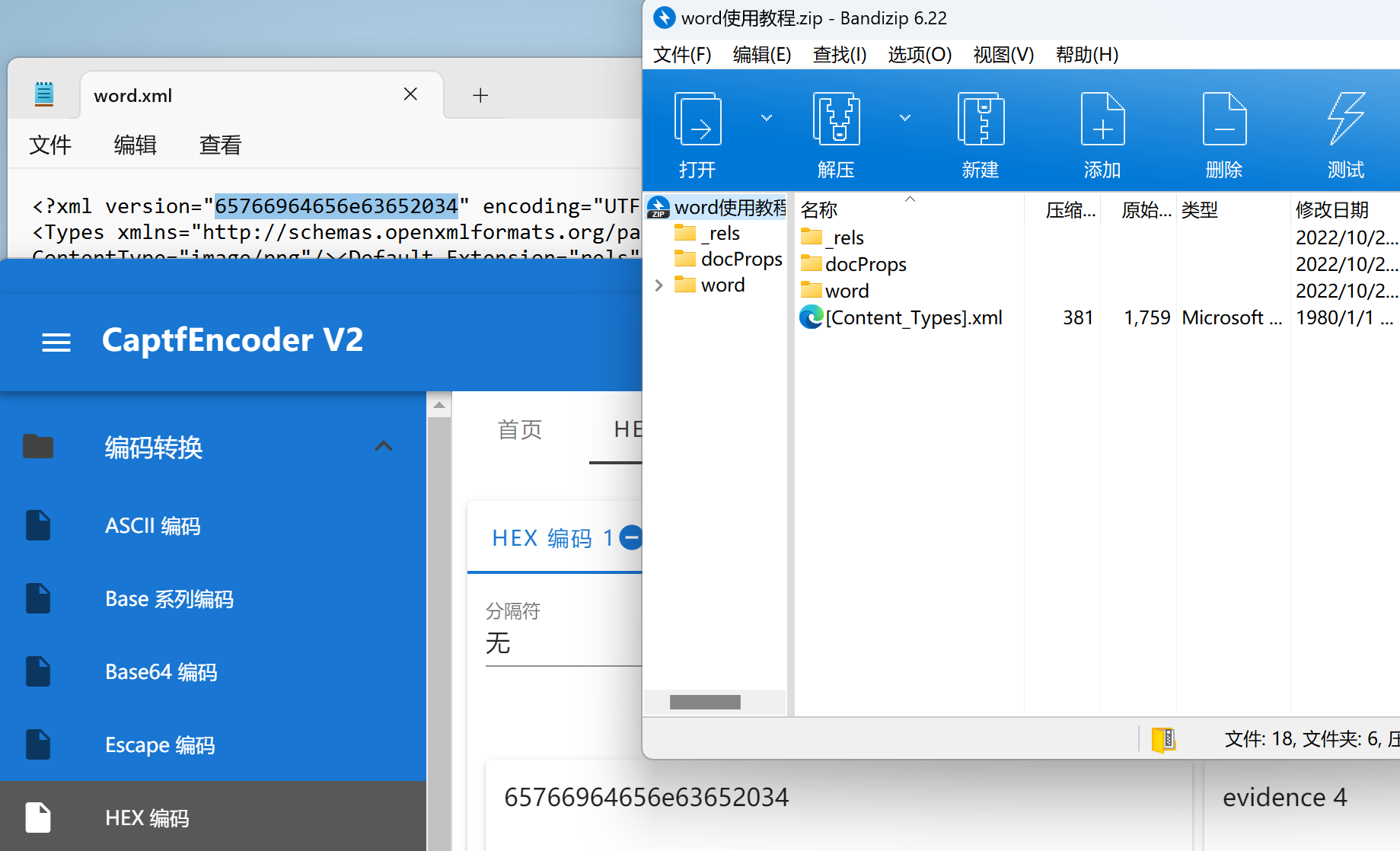

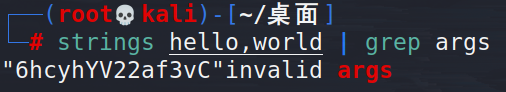

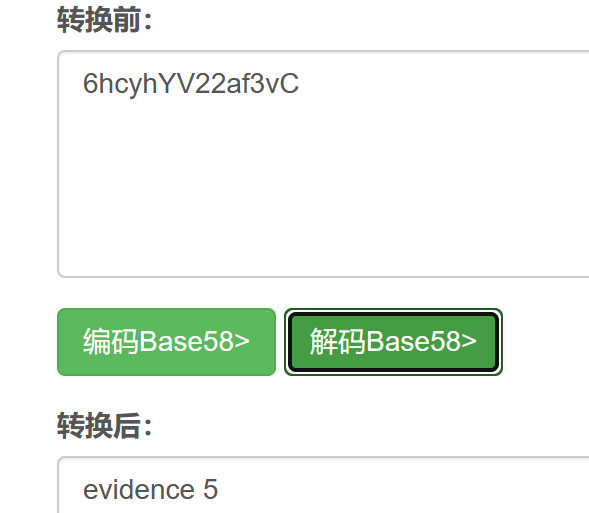

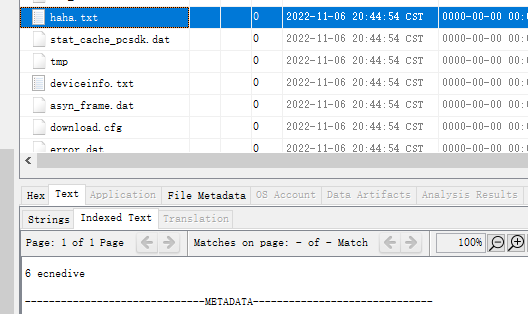

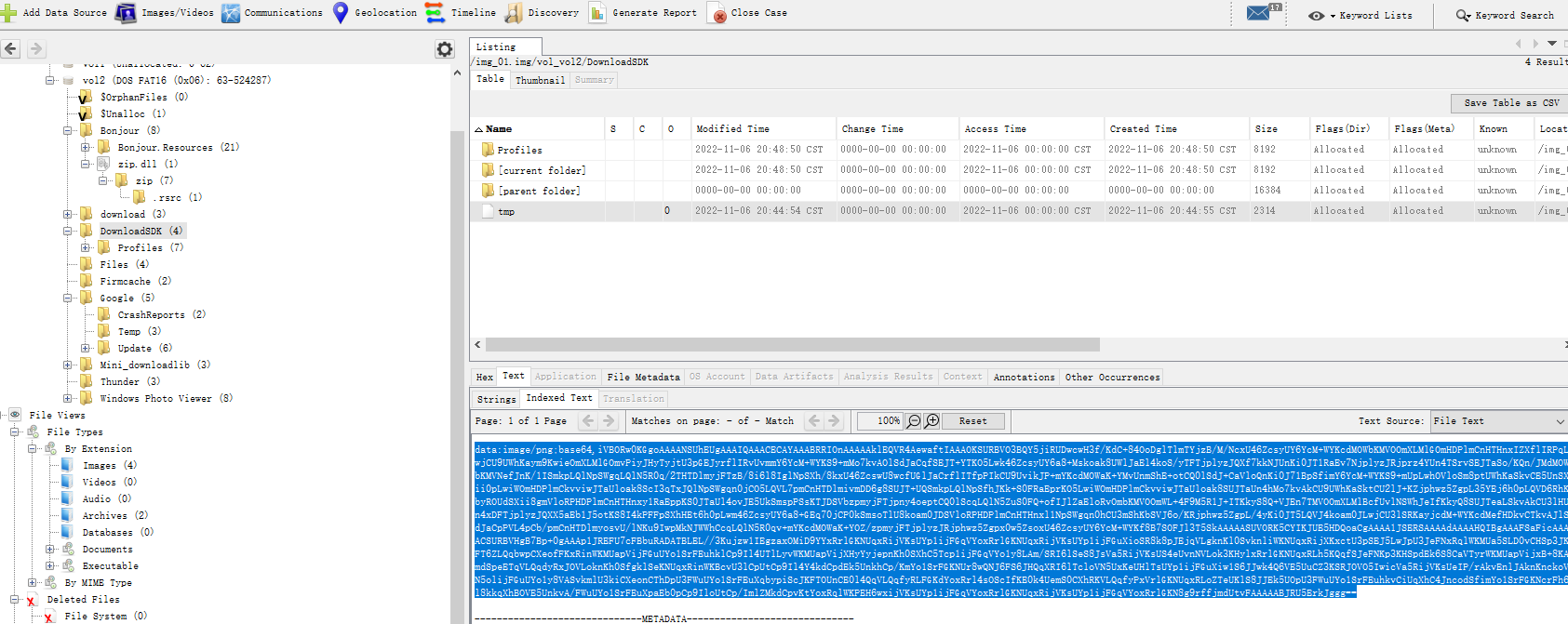

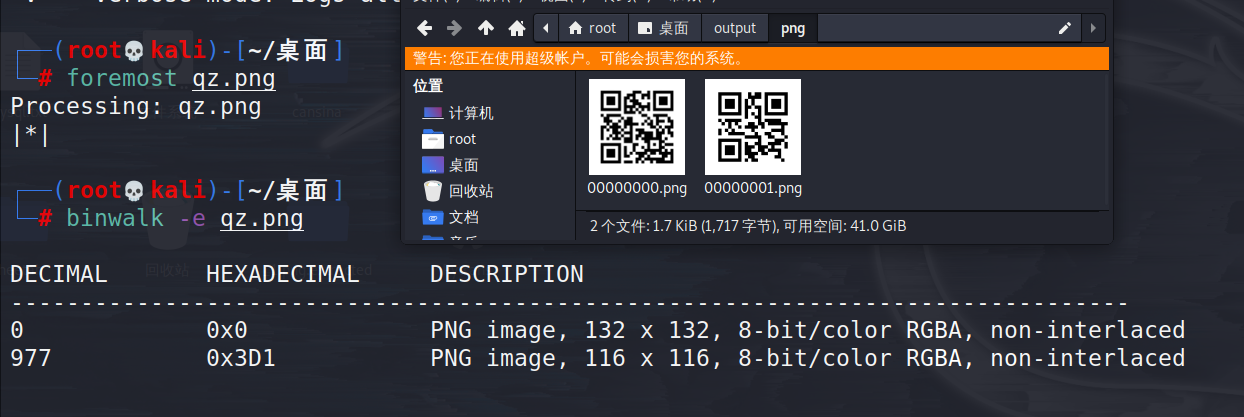

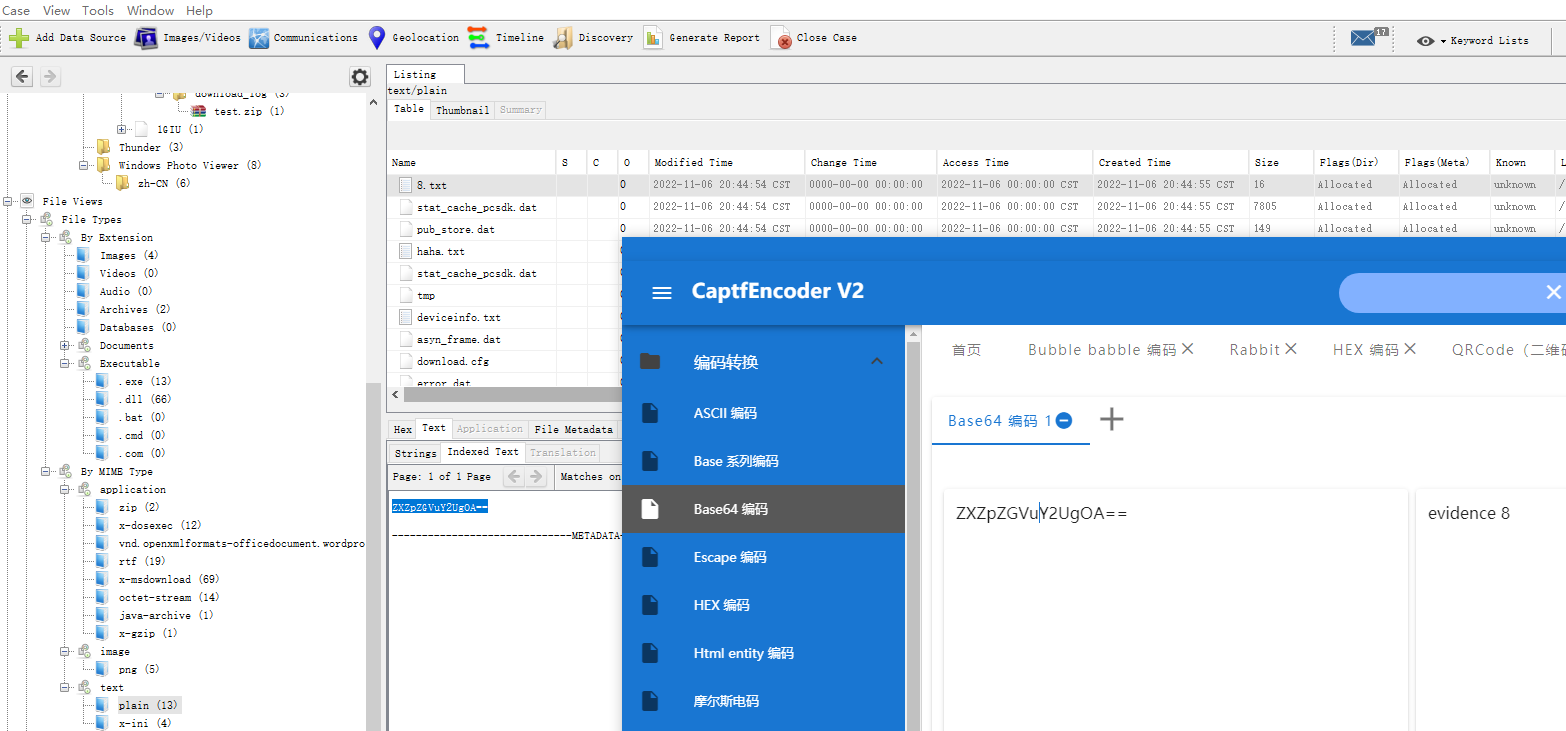

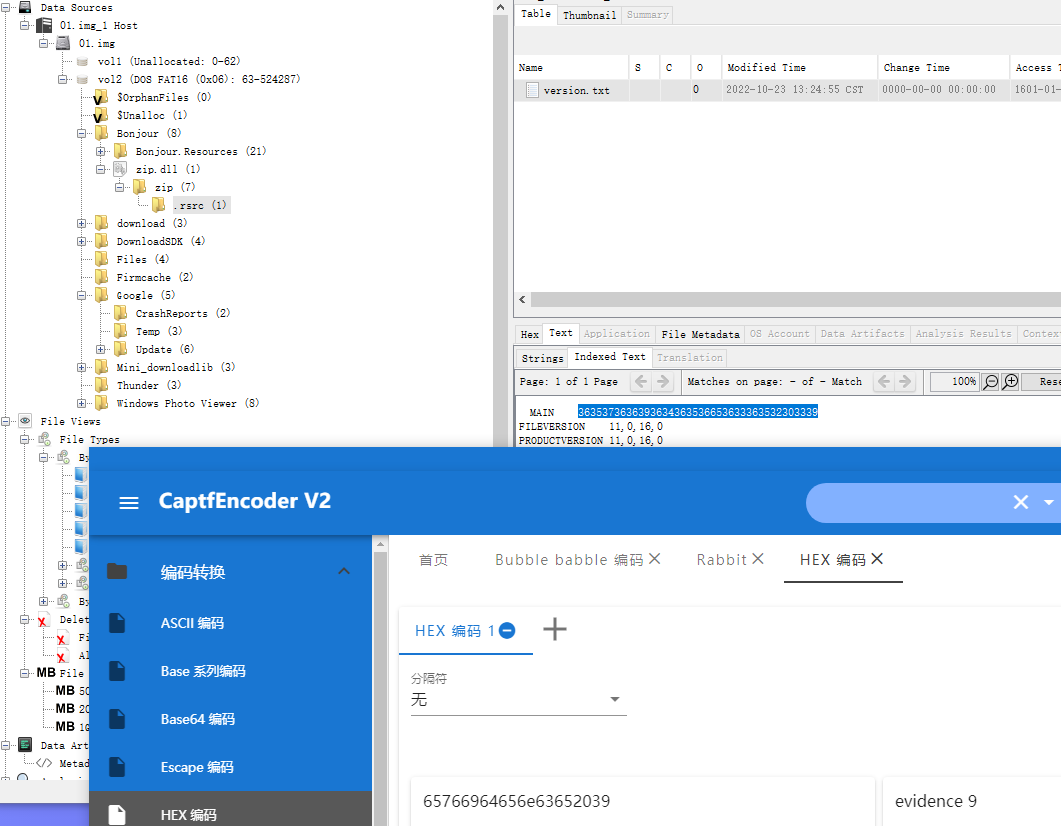

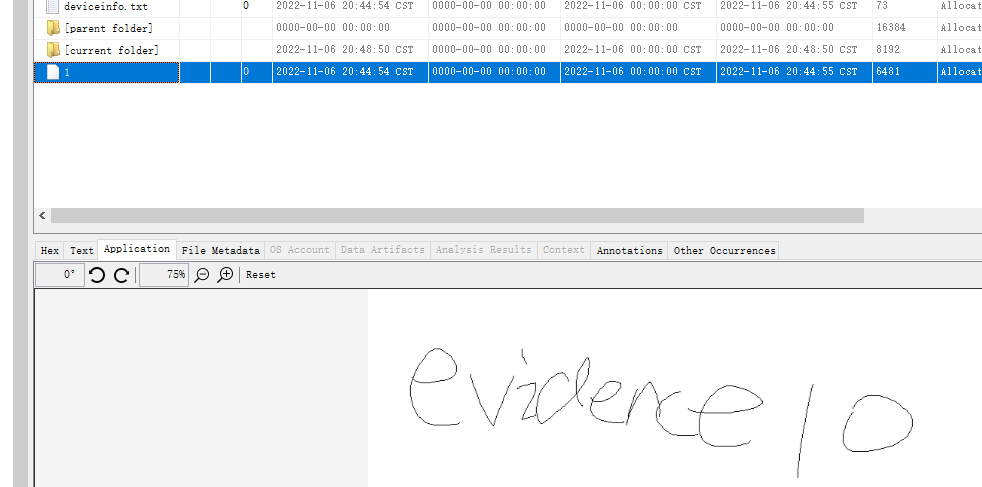

Loading...  # 1 这个纯纯就是最难的的呀base91,文件也不明显  解码出答案  # 2 新建好一个new case之后,导入img文件,分析如下图:  有四张图片,Extract File提取文件,第一张感觉最不一样。 然后把图片放到010里分析,更具不是头就是尾定理,发现最后一段好像是某种编码:  尝试才知道有xinel-开头特征的Bubble babble编码   --- # 3 往下看发现一个test.zip的压缩包,也给提取出来,打开要密码,以为要爆破,准备拿ARCHPR.exe来着,结果随便试了下,密码就是123  一开始我还以为是可爱的rabbit加密呢,结果半天搞不出来,看保哥思路才知道,原来是RC4加密,我一看才知道,我靠,原来这两种加密方式头部都挺像的,都是"U2F"  # 4 在文件中发现一个叫word的使用教程的文档,根据经验所得,一看就很可疑,提取出来,放winhex果然一看是压缩包的头PK,好改。zip解压 一直找到world.xml看这个hex解码就是  # 5 发现有个hello,world文件一堆的字符串,放到去kali检测一下strings然后管道grep过滤args 出现的是base58编码  解码:  # 6 还有一个倒着的哈哈哈  --- # 7 还发现一个东西,这有一串base64编码的数据,从base64,的后面开始复制到010editor新建的16进制文本上。然后在winhex转码一下。base64-->binary发现是个二维码,扫一下发现是谷歌而已,好像被骗了。但是这个思路挺有意思哦,记录一下吧那就。   补充:哈哈哈,经过保哥的提点我才明白,原来还得再次分离,首先我试了试binwalk工具,发现确实话有个png文件,但是没给我分离出来,所以可以试试用foremost这个工具试试分离,才出现两个图片,一扫就是evidence 7  # 8 发先就是个base64加密的文本  --- # 9 随便看呀看,发现一串数字试一试,用hex解码两边就是答案  --- # 10 哈哈哈还有一个直接就是个图片,直接提取文件,然后获取文件的MD5 在windows中可以用下面这条命令计算样本MD5: `certutil -hashfile %样本% MD5`  --- 最后修改:2024 年 12 月 14 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 8 如果觉得我的文章对你有用,请随意赞赏