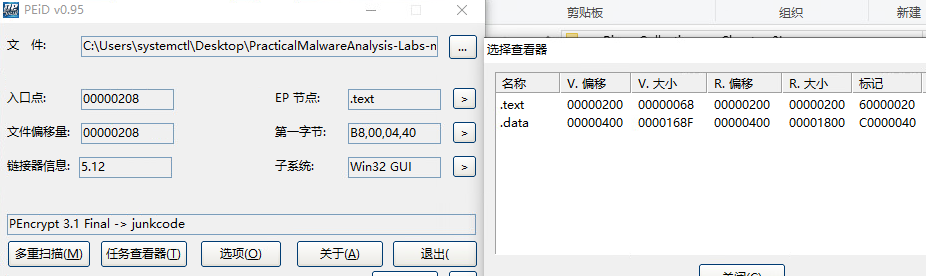

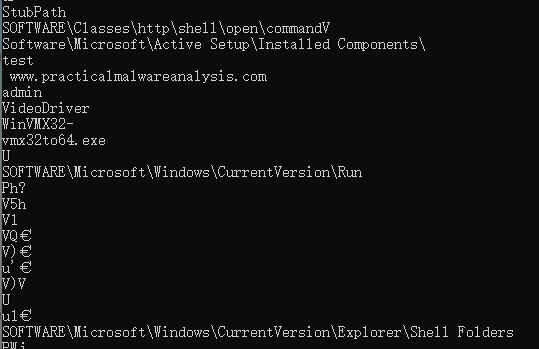

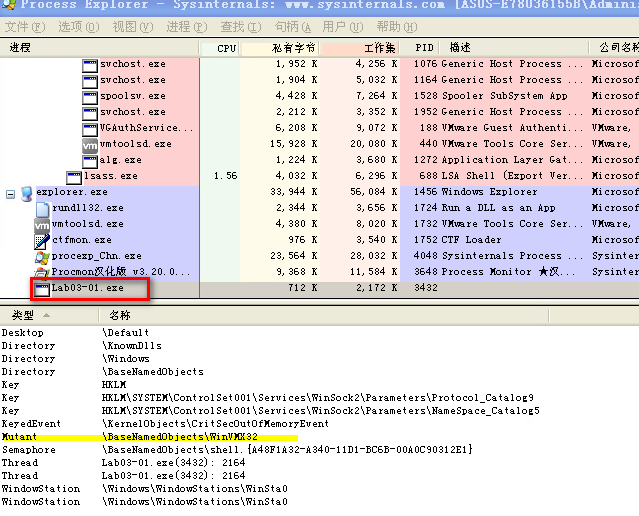

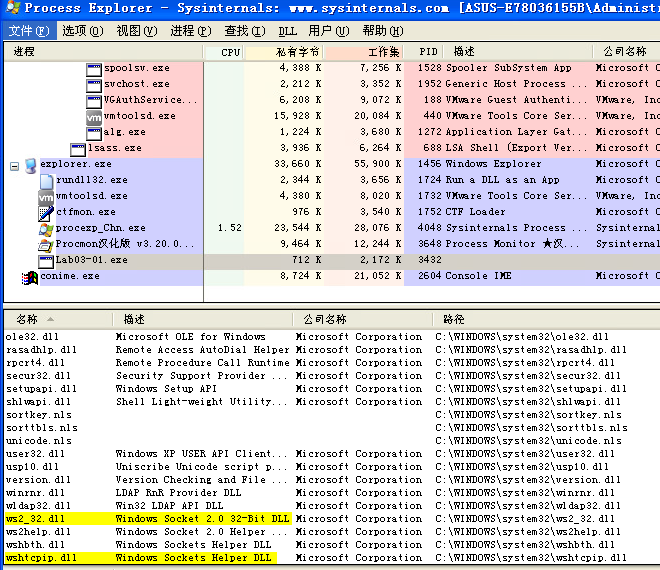

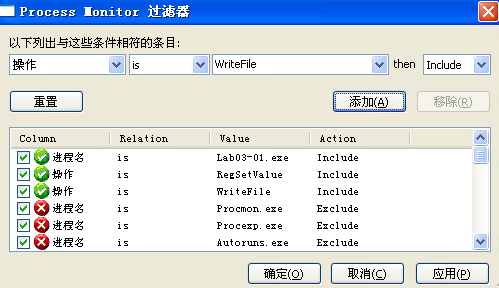

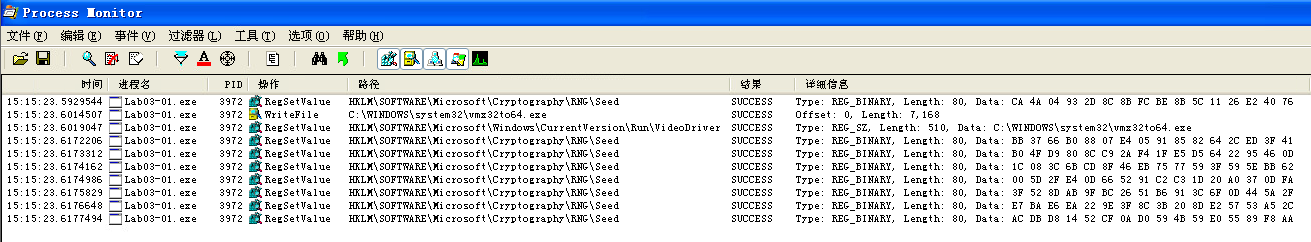

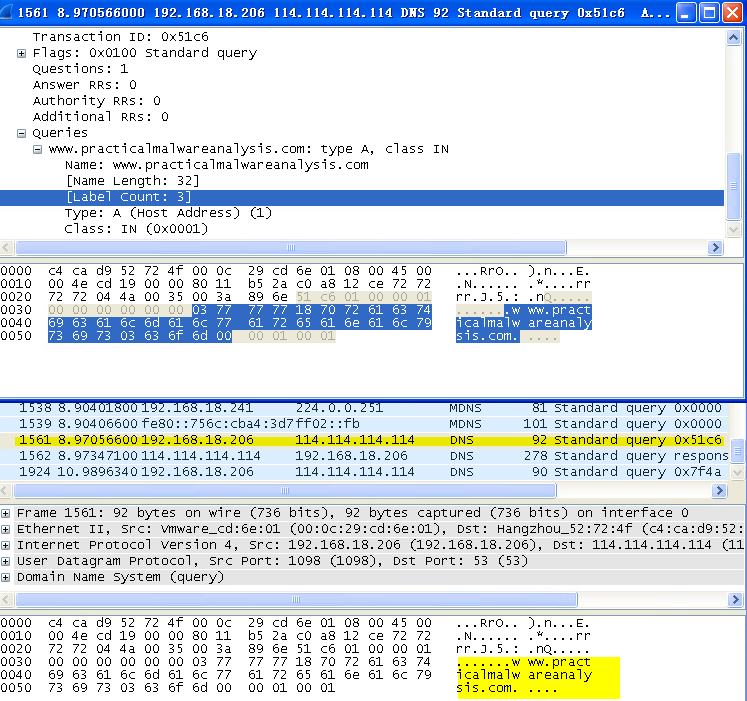

Loading... > Lab 3-1 > 使用动态分析技术来分析在Lab03-01.exe文件中发现的恶意代码。 > > # 问题 > > 1、找出这个恶意代码的导入函数与字符串列表? > 2、这个恶意代码在主机上的感染特征是什么? > 3、这个恶意代码是否存在一些有用的网络特征码?如果存在,它们是什么? > > # 操作环境 > > 操作场景: > windows xp sp3 > 实验工具: > Process Explorer (监控恶意程序创建的进程信息) > Strings > Process Monitor (全面监控恶意程序对计算机产生的影响) > PEiD > Wireshark > 实险文件: > Lab03-01.exe > > # 实验思路 > > 1.学会基本的动态分析工具的使用方法 > 2.监控恶意程序对本地计算机的修改 > 3.分析恶意程序的网络特征 # 1  有壳  有一个网址,猜测可能访问恶意连接, 还有几个关于注册表的内容,比如SOFTWARE\Microsoft\Windows\CurrentVersion\RUN这个键值下,这个是恶意程序经常用来实现自启动的表象。 # 2 这些工具找了我半天呜呜呜,终于是找到了几个能用的。 我感觉吧,还得强调软件打开的顺序。 打开wireshark开始抓包 打开Process Monitor点击过滤器,选择过滤器,选择Process Name进程名称,输入Lab03-01.exe 打开Process Explorer 最后执行恶意程序  首先点击视图,在下列视图下查看句柄,可以看到标黄的地方它是创建了一个互斥体,互斥体的名字就是WinVMX32。 恶意程序经常会创建互斥体,这样就可以对计算机的某一个资源实现在同一时刻只有一个对象对其进行访问。 同样再点击视图,在下列视图下查看动态链接库  标黄的动态链接库可以得知这个动态链接库是有进行联网操作的。具体做了什么Process Explorer工具暂时还看不出来。 所以我们应该使用Process monitor工具,设置过滤器如下:   结果如上图,首先对注册表的写入有seed这个键值,一般来说是有随机数的生成。 在第二个writefile在windows/system32目录下创建了一个名为vmx32to64这样的一个程序。 第三行,在注册表的`HKEY_LOCAL_MACHINE\SOFTRARE\Microsoft\Windows\CurrentVersion\Run`键值下创建了一个自启动项VideoDriver。**注意在这个键值下是恶意程序经常使用的,这样就可以实现开机自启动的效果**,我们去注册表跟踪一下这个键值看看:  可以看到这个键值就是要开机打开这个它创建的程序。 去该路径下找到这个vmx32to64.exe程序将其进行和恶意程序进行比对,可以发现他就是将自身拷贝到了这个目录下,最严谨的比对时应该通过md5进行比对。 ## 3 最后wireshark抓包,在恶意程序运行的一瞬间,发现一个DNS解析,这里有一个网址,也正是我们上面Strings打印出来的可打印字符串,如下图:  视频能抓到个SSL数据包,但是我一直没找到,但是视频中说这包里面的数据有256字符,而且每次定期的发送随机字符,没有什么意义。 最后修改:2023 年 06 月 15 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 1 如果觉得我的文章对你有用,请随意赞赏