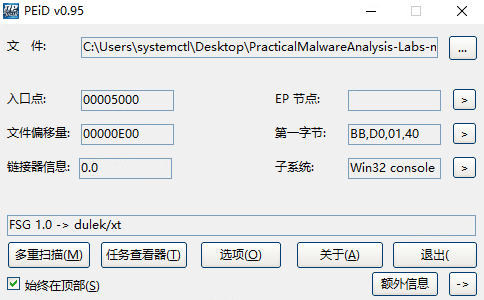

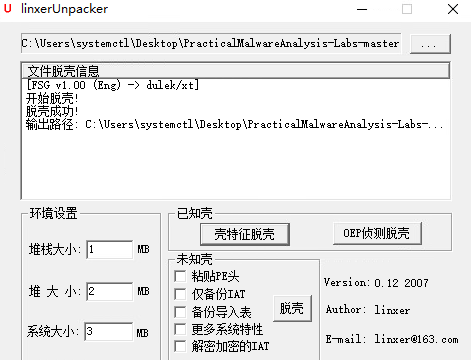

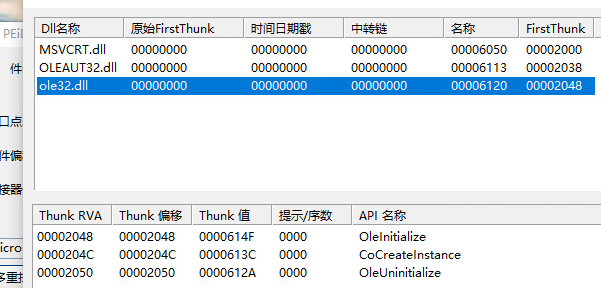

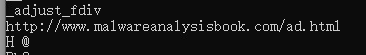

Loading... > Lab 1-3 > 分析lab01-03.exe文件。 > > # 问题 > > 1、将Lab01-03.exe文件上传至http://www.VirusTotal..com/进行分析并查看报 > 告。文件匹配到了已有的反病毒软件特征吗? > 2、是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么? > 如果该文件被加壳,请进行脱壳,如果可能的话。 > 3、有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么? > 4、哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的 > > # 操作环境 > > 操作场景: > windows xp sp3 > 实验工具: > PEiD v0.95 > Strings > linxerUnpacker(新工具--一个强大的自动脱壳机) > VirSCAN.org > 实验文件: > Lab01-03.exe > > # 实验思路 > > 1.利用网络扫描工具对目标程序进行扫描 > 2.利用本地静态分析工具分析目标程序 > 3.利用自动化脱壳工具进行脱壳   ## 3 继续使用PEID查看导入表  可以注意到ole32.dll,得知这个程序是使用了CUM也就是cum组件对象模型,Olelnitialize是初始化, coCreateInstance创建一个实例。 ## 4 继续使用Strings工具,查看可打印的字符创,最后发现一个网络页面  最后修改:2023 年 06 月 08 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 2 如果觉得我的文章对你有用,请随意赞赏