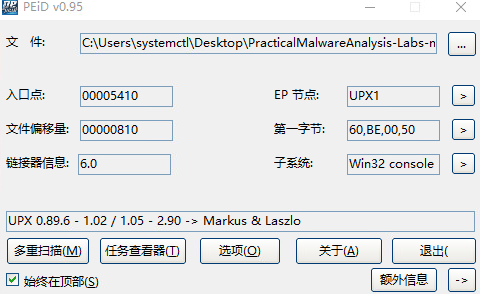

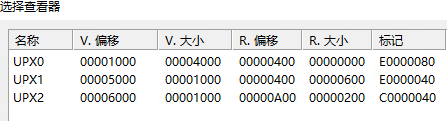

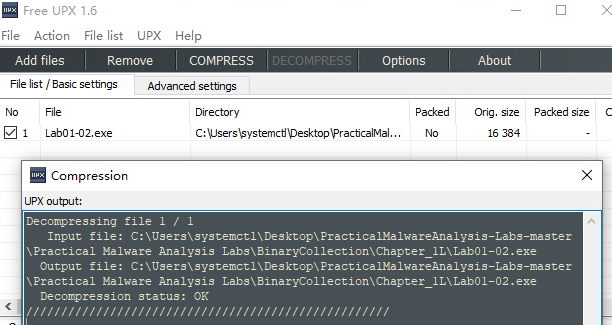

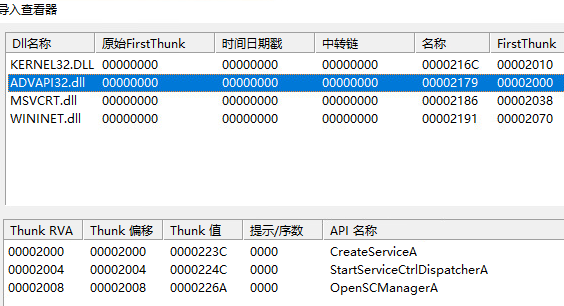

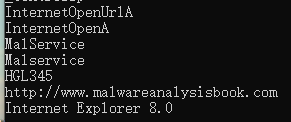

Loading... > Lab 1-2 > 分析Lab01-02.exe文件。 > > # 问题 > > 1、将Lab01-02.exe文件上传至http://www.VirusTotal.com进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗? > 2、是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。 > 3、有没有任何导入函数能韵够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么? > 4、哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的机器? > > # 操作环境 > > 操作场景: > windows xp sp3 > 实验工具: > PEiD vO.95 > Strings > Free UPX(新工具--UPX专用脱壳机) > VirSCAN.org > 实验文件: > Lab01-02.exe > > # 实验思路 > > 1.利用网络扫描工具对目标程序进行扫描 > 2.利用本地静态分析工具分析目标程序 > 3.利用自动化脱壳工具进行脱壳 ## 1 检测报毒,那就不进行,截图展示了,自己去上传检测就可以了。 ## 2 这次查壳PEID要使用深度扫描,如果没学过壳的知识,可以移步我的博客:[程序脱壳篇 | 乙太 (gitee.io)](https://unique-yyds.gitee.io/2023/04/22/ketu/) 不难发现这是UPX壳。   同样我们也能通过区段表进行判断这是UPX壳。下面使用FreeUPX傻瓜式脱壳  脱壳成功后,可以再放到PEID查看,就可以看到是VC++6.0编译的。如果想保留源文件,则可以在Free UPX的下方`backfile`选择`create1`选项。 ## 3 看导入表,第一篇有老方法,不赘述  可以通过API猜测这个恶意程是以创建服务的方式来使得自己运行,这是需要特别的记住并且额外留意的。还能再WININET.dll看到他调用了InternetOpenUrlA和InternetOpenA两个2联网的函数,所以又可能是去连接一个网站咯。 ## 4 再次使用Stings程序在cmd模式下运行。 注意区别在看脱壳前的字符的时候,可以打印一些API函数,但大部分都是乱序的字符。看脱壳后的程序就会打印更多完整的信息。  可以看到网址的特征还可以猜测这个伪造服务的名称是Malservice 最后修改:2023 年 06 月 08 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 2 如果觉得我的文章对你有用,请随意赞赏